在移动互联网与社交电商蓬勃发展的今天,基于微信小程序的好物分享系统以其轻量便捷、即用即走的特性,迅速成为连接用户与优质商品的重要桥梁。随着系统承载越来越多的用户数据与交易行为,网络与信息安全问题日益凸显。本文将探讨如何结合经典的SSM(Spring + Spring MVC + MyBatis)框架,构建一个安全、可靠的好物分享小程序后端系统,并重点阐述在软件开发过程中实施的关键安全策略。

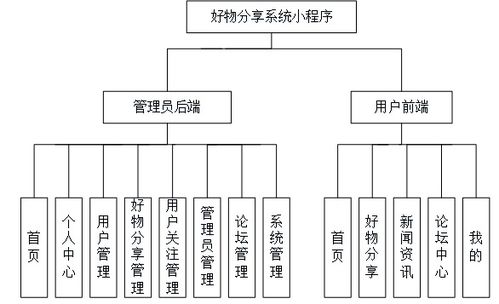

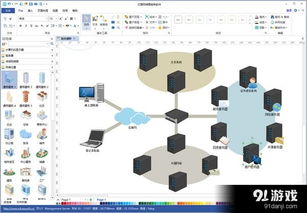

一、 系统架构概览:小程序前端与SSM后端协同

该系统通常采用前后端分离架构。前端为微信小程序,负责用户交互界面,通过微信官方API(如wx.request)与后端通信。后端则采用SSM框架搭建,提供RESTful API接口,处理核心业务逻辑、数据持久化与安全管控。

- Spring:作为核心容器,管理对象生命周期,提供依赖注入(DI)和面向切面编程(AOP)支持,便于集成安全模块与事务管理。

- Spring MVC:负责请求分发、参数绑定和视图解析(此处主要返回JSON数据),清晰分离控制层逻辑。

- MyBatis:作为数据持久层框架,通过灵活的SQL映射,高效操作MySQL等数据库,存储用户信息、商品详情、分享内容、订单记录等。

二、 核心安全威胁分析与应对策略

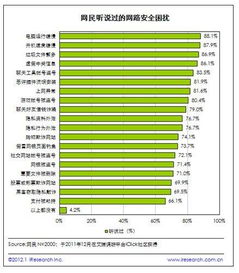

在好物分享场景下,系统主要面临以下安全风险:

- 身份认证与授权风险:非法用户冒充他人、未授权访问他人数据或执行越权操作。

- 应对策略:

- 利用微信生态安全登录:小程序端调用

wx.login()获取code,后端通过微信接口服务换取openid和session_key,以此建立可信的用户身份标识。避免自行处理敏感密码。

- 实现Token机制:用户登录后,后端生成一个具有时效性的Token(如JWT),返回给小程序。后续所有请求需在Header中携带此Token。服务器通过验证Token来确认用户身份与权限。

- 细粒度权限控制:在Spring MVC控制器方法或服务层,通过自定义注解或拦截器,实现基于角色(如普通用户、管理员)或资源的访问控制,确保用户只能操作属于自己的数据。

- 数据泄露与篡改风险:用户隐私信息(手机号、地址)、交易数据在网络传输或存储过程中被窃取或破坏。

- 应对策略:

- 强制HTTPS通信:小程序要求所有网络请求必须使用HTTPS协议,确保传输层加密。后端服务器必须配置有效的SSL/TLS证书。

- 敏感数据加密存储:对于用户手机号等极度敏感信息,在数据库存储前应采用强加密算法(如AES)进行加密,密钥由系统安全保管。

- SQL注入防御:MyBatis使用

#{}参数绑定,能有效防止SQL注入。应避免动态拼接SQL语句,并对所有用户输入进行严格的验证和过滤。

- 敏感信息脱敏返回:API返回数据时,对非必要显示的敏感字段进行脱敏处理(如手机号显示为“138****1234”)。

- 业务逻辑与接口滥用风险:恶意刷单、短信轰炸、内容爬取、接口重放攻击等。

- 应对策略:

- 请求参数签名与验证:关键业务请求(如下单、支付回调)可对参数进行签名,后端验证签名一致性,防止参数被篡改。

- 限流与防重放:使用Spring AOP或集成Redis,对IP或用户单位时间内的请求频率进行限制。对于重要操作,可使用一次性Token(Nonce)或时间戳校验来防止重放攻击。

- 内容安全审核:用户生成的分享内容、评论、图片,应调用微信内容安全接口或第三方审核服务进行检测,防范违法违规信息传播。

- 完善的日志审计:使用Logback或Log4j记录用户关键操作、管理员行为及系统异常日志,便于事后追溯与分析。

- 依赖组件与配置安全风险:框架、库的已知漏洞,不安全的服务器配置。

- 应对策略:

- 依赖库漏洞扫描:定期使用工具检查项目依赖(如Maven依赖)中是否存在已知安全漏洞,并及时升级修复。

- 安全配置强化:确保服务器(如Tomcat)、数据库(如MySQL)及框架本身(如关闭Spring Boot的Actuator不安全端点、禁用MyBatis的调试信息输出)按照安全最佳实践进行配置。

三、 SSM框架中的安全实践集成

在SSM项目中,可以系统性地集成上述策略:

- 使用Spring Security或Shiro:虽然SSM是经典组合,但强烈建议集成Spring Security这类专业安全框架,它能便捷地管理认证、授权、会话保护和攻击防护,大大简化安全开发。

- 自定义拦截器(Interceptor):对于Token验证、权限检查、请求日志记录等横切关注点,可以编写Spring MVC拦截器,在请求进入控制器前统一处理。

- 利用Spring AOP:通过切面编程,可以优雅地实现方法级的权限校验、操作日志记录和性能监控。

- MyBatis插件(Plugin):开发插件用于在执行SQL前后自动进行数据加解密、脱敏或增加审计字段(如创建人、修改时间)。

四、 开发流程与持续安全

信息安全应贯穿整个软件开发生命周期(SDLC):

- 需求与设计阶段:明确安全需求,进行威胁建模。

- 编码阶段:遵循安全编码规范,进行代码审查。

- 测试阶段:开展渗透测试、漏洞扫描、安全功能测试。

- 部署与运维阶段:安全配置、监控告警、定期漏洞评估与应急响应。

###

构建基于微信小程序和SSM框架的好物分享系统,技术选型成熟高效。其成功与否不仅取决于功能的实现,更在于能否构建一个令用户信任的安全环境。通过将网络与信息安全理念深度融入系统架构设计、代码实现与运维管理的每一个环节,并充分利用现有框架特性与安全工具,开发者能够打造出既体验流畅又坚固可靠的好物分享平台,在激烈的市场竞争中赢得用户的长期信赖。